Протокол удалённого рабочего стола (RDP) позволяет «работать на другом компьютере», тогда как антидетект-браузер даёт возможность «выходить в сеть с более безопасным и контролируемым набором отпечатков и сетевого профиля». Первое — про удалённое управление на уровне системы; второе — про противодействие рискам на уровне аккаунта и изоляцию окружений. На базе практического опыта ниже системно разобраны принципы работы и периметр безопасности RDP, механика браузерных отпечатков и три стратегии защиты (стандартизация/рандомизация/блокирование), а также показана прикладная связка «прокси + антидетект-браузер», выбор относительно RDP и почему с MasLogin работать проще и эффективнее.

Что такое RDP

RDP (Remote Desktop Protocol) — протокол удалённого управления на уровне ОС: на локальной машине отображается рабочий стол удалённого хоста, а нажатия клавиш/мыши и буфер обмена проксируются, так что вы «как будто сидите перед тем компьютером». Плюсы: дружелюбен к ОС и тяжёлым приложениям (например, NLE-монтаж, CAD). Минусы: сильно зависит от сетевой топологии, версии системы, графического ускорения и прав; поверхность экспозиции — «в масштабе всей машины».

Как работает RDP

- Установка сеанса: клиент и целевой хост по прямому каналу или через ретранслятор формируют зашифрованный сеанс, согласуя отображение, кодеки и каналы ввода.

- Маршрут данных: прямой (одна подсеть/point-to-point) или через посредника (сервер/туннель); прямой даёт меньшую задержку, но упирается в NAT/фаервол, ретрансляция универсальнее, но расширяет границы доверия.

- Отображение ресурсов: кадры экрана, аудио, буфер обмена, диски/печать мапятся двунаправленно по политике; чем шире политика, тем удобнее и тем чувствительнее.

- Права и ресурсы: сеанс RDP потребляет CPU/GPU/RAM удалённой машины; привилегии учётки и патчи ОС напрямую влияют на безопасность.

RDP и антидетект-браузер: ключевые различия

- Уровень воздействия: RDP — «делегирование всей машины», антидетект — «делегирование сессии/аккаунта».

- Поверхность распознавания: при RDP наружу видны IP и отпечаток удалённого хоста; при антидетекте наружу выводится контролируемый шаблон отпечатка и независимый прокси.

- Поведение в антифроде: RDP нередко отмечается как «нерезидентное устройство из необычного региона»; антидетект снижает отслеживаемость и межсайтовую корреляцию через стандартизацию/рандомизацию/блокирование.

- Коллаборация и масштаб: RDP удобен для «человек-к-машине» и тяжёлых задач; антидетект — для «мультиаккаунта/мультиокружений/автоматизации».

Почему это важно

Системы антифрода всё чаще полагаются на браузерные отпечатки (Canvas/WebGL/аудио, шрифты/разрешение/часовой пояс, UA, IP и др.) для межсайтовой корреляции. С RDP вы «пересаживаетесь» на другую машину, но её реальный отпечаток стабилен; антидетект-браузер же позволяет нормировать либо раскачивать поля отпечатка и блокировать скрипты, уменьшая собранные данные с самого источника.

Что безопаснее, чем просто RDP

Не «другой удалённый доступ», а комбинация локального исполнения + защиты отпечатка + сетевой изоляции:

- Стандартизация: единый часовой пояс/размер окна (letterboxing), блок Canvas/WebGL/аудио-чтения для снижения уникальности.

- Рандомизация: варьирование полей отпечатка между сессиями/сайтами, разрыв цепочек склейки.

- Блокирование: в первую очередь резать сторонние трекеры (большинство отпечатков собирают именно они), затем остальное. Для самопроверки подойдёт тест Cover Your Tracks от EFF; для высокой анонимности пригодятся рекомендации Tor Project; компромисс «повседневно + антифингерпринт» — особенности Mullvad Browser (ссылки как учебные материалы).

Почему безопасность RDP вызывает вопросы

- Большая поверхность атаки: злоупотребление сеансом бьёт по удалённой системе и её внутренней сети.

- Доверие к ретрансляторам и комплаенс: сторонние сервисы проброса/обхода NAT расширяют границу доверия и нагрузку аудита.

- Аномальная «биография» устройства: локальный аккаунт резидентный, а доступ через RDP — с нерезидентного хоста; резкие смены региона/часового пояса/разрешения/драйверного стека часто триггерят антифрод.

- Порог настройки: версии/патчи/политики/порты/харденинг — много нюансов; ошибка = уязвимость.

- Стоимость и удобство: кросс-ОС управление несимметрично; без ускорения графики/кодеков UX резко проседает.

Чем антидетект-браузер повышает безопасность

- Контролируемое представление: шаблон отпечатка и режимы «стандартизация/рандомизация» настраиваются прозрачно, снижают уникальность.

- Изоляция окружений: «один аккаунт — одно окружение» (отпечаток, cookie, localStorage, прокси, белый список расширений) без взаимного загрязнения.

- Блокировка скриптов: приоритетно режутся сторонние трекеры и зондирование отпечатков.

- Прикладная пригодность: опыт близок к обычному браузеру, совместим с логином, оплатой, Ads-кабинетами и e-commerce.

Прокси + антидетект против RDP

- RDP: вы меняете «место работы», но вовне — стабильный портрет устройства удалённой машины.

- Прокси + антидетект: меняются «точка выхода + портрет браузера», наружу идёт управляемая связка IP и отпечатка.

- На практике: «легальная операционка аккаунтов/масштаб/резидентность в регионах» — чаще выбирают «прокси + антидетект-браузер»; «системное обслуживание/рендер тяжёлых приложений/on-site takeover» — уместнее RDP.

Как они дополняют друг друга

- Используйте RDP для разовых задач уровня ОС/забора файлов/хостинга тяжёлых приложений.

- Операционку (реклама/маркетплейсы/соцсети/кросс-бордер) ведите локально в антидетекте с отдельным прокси, сохраняя стабильный портрет и сессию.

- Для команды делитесь окружениями, а не «всей машиной», снижая боковое перемещение и утечки.

Преимущества антидетекта перед RDP

- Меньшая экспозиция: с «всей машины» до «браузерной сессии» — права и риски управляемы.

- Лучшая консистентность: один аккаунт долго держит стабильные IP/часовой пояс/разрешение/стек шрифтов и т. п.

- Масштабирование: сотни и тысячи окружений — создание/группировка/выдача прав/отзыв.

- Дружелюбие к автоматизации: скрипты и процессы вокруг поведения страниц, то есть ближе к бизнес-логике, а не к системе.

Когда выбирать RDP, а когда антидетект

- RDP в приоритете: тяжёлая графика/аудио-видео; диагностика/инсталляция/работа с ФС на уровне ОС; аудит, требующий «присутствия на той машине».

- Антидетект в приоритете: мультиаккаунт-резидентность, соцсети/маркетплейсы/реклама; мульти-регион, командная работа, делегирование; чувствительность к антифроду и требование «стабильного, тиражируемого портрета».

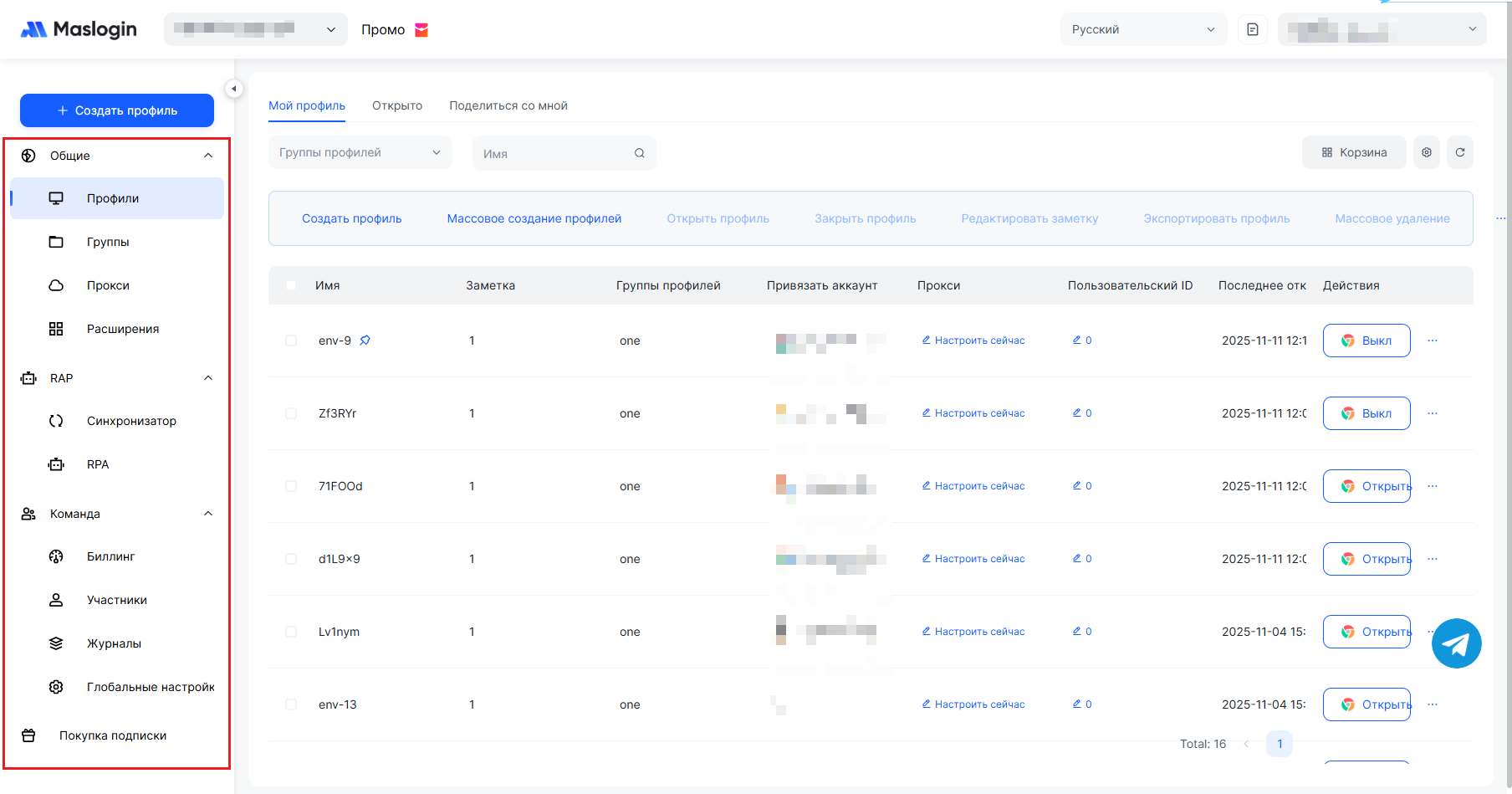

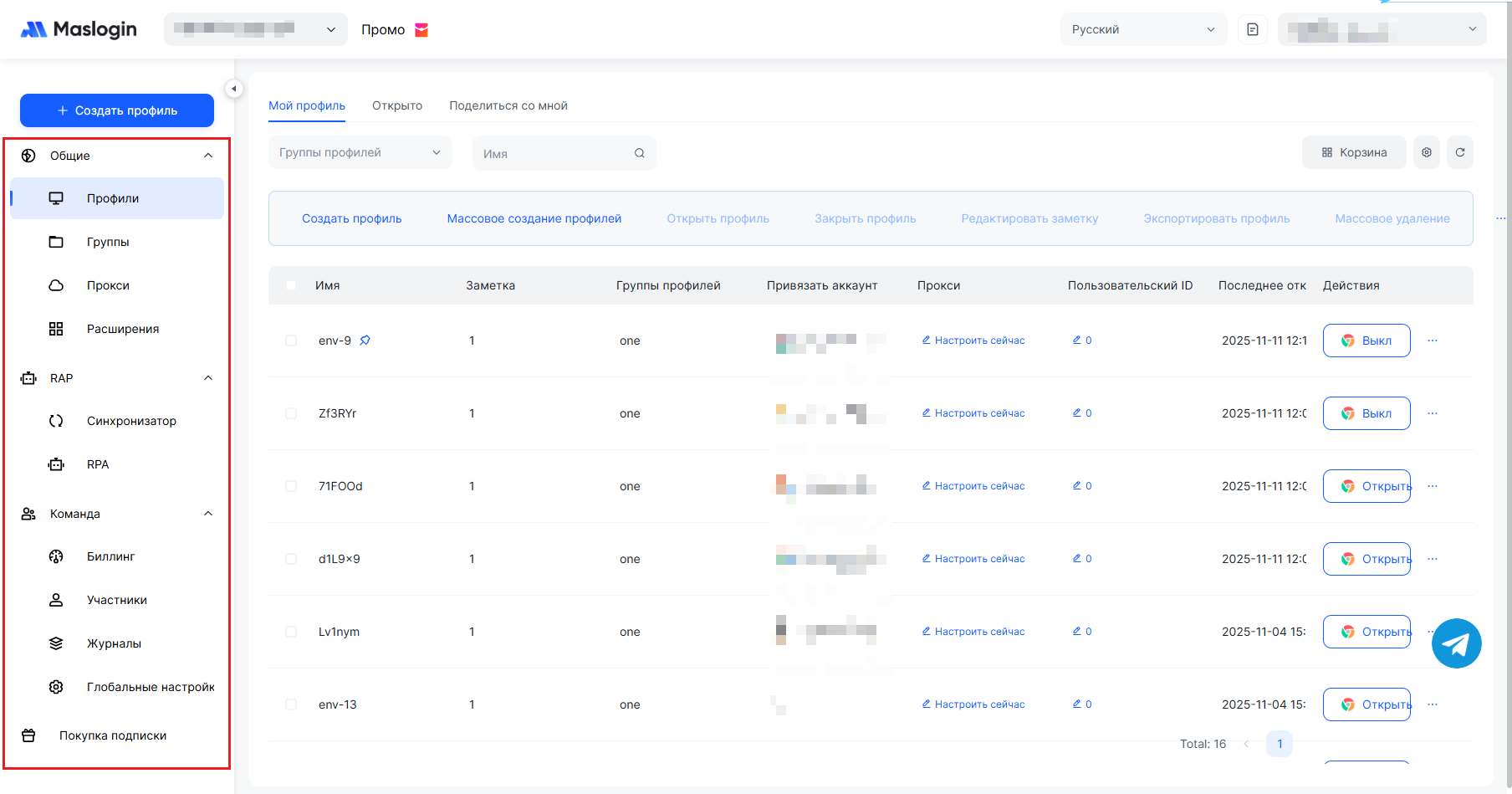

Почему MasLogin — удачный выбор

MasLogin объединяет «защиту отпечатков + изоляцию окружений + управление прокси + командный шаринг» в прикладную операционную способность: сохраняет почти нативную удобность и одновременно замыкает ключевые риски (отпечаток, скрипты, сессии, полномочия) в контролируемых границах — для команд роста, которым нужны масштаб и комплаенс.

Десять причин выбрать MasLogin

- Три слоя защиты: стандартизация/рандомизация/блокирование параллельно — меньше уникальности и поверхности сбора.

- Независимые окружения: изоляция аккаунтов (отпечаток, cookie, локальное хранилище, прокси, расширения) в едином управлении.

- Развязка прокси: у каждого окружения свой прокси/регион/оператор, быстрые переключения и health-чек.

- Стабильный портрет: часовой пояс/разрешение/шрифты/языки — управляемы и переиспользуемы.

- Командная работа: шаринг окружений и прав по ролям, без «выдачи всей машины».

- Дружит с автоматизацией: скрипты и конвейеры подключаются без переделки.

- Комплаенс и трассируемость: следы операций для пост-анализа рисков и аудита.

- Низкий порог входа: интерфейс и привычки почти как в обычном браузере.

- Расширяемость: плавная интеграция с пулом прокси, SOP, мониторингом/алертингом.

- Выгодная экономика: против крупномасштабного RDP/ретрансляторов — меньше затрат и рисков.

FAQ

В1: Я уже использую RDP. Нужно ли всё переводить на антидетект-браузер?

Нет «рубить с плеча». Оставьте системное обслуживание за RDP, а операционку аккаунтов перенесите на связку «антидетект + независимый прокси + изоляция окружений», понижая риски и опекс поэтапно.

В2: Достаточно ли прокси для безопасности?

Прокси скрывает лишь IP; устойчивые поля отпечатка, склеиваемые межсайтово, всё равно выдадут связь. Нужна кооперация прокси + защита отпечатка + блокировка скриптов + изоляция сессий.

В3: Не просядет ли удобство при антидетекте?

При разумной стратегии стандартизации/рандомизации UX на большинстве сайтов близок к нативному; для особых сайтов используйте whitelist-настройки, сохраняя принцип «безопасность прежде, удобство по умолчанию».

В4: Как безопасно делиться окружениями в команде?

Через шаринг окружений в MasLogin, а не передачу паролей: права контролируемы, отзыв в любой момент, операции логируются; нет рисков «вся машина + пароль».

В5: Как проверить, что риски снизились?

Сравните до/после в Cover Your Tracks от EFF; следите за «заблокированными скриптами», «консистентностью/уникальностью полей», а также снижением «аномальных проверок/блокировок» в бизнес-процессах.